ПРИКЛАДНОЕ ЗНАЧЕНИЕ СРАВНИМОСТИ ЧИСЕЛ В КРИПТОГРАФИИ

Сравнения нашли широкое применение в криптографии и шифровании. Один из наглядных примеров - алгоритмы ассиметричного шифрования. Основная идея асимметричного шифрования заключается в существовании сразу двух ключей для обмена информацией - открытого, известного любому желающему, и закрытого, который известен лишь получателю информации. Очевидно, что открытый и закрытый ключи генерируются одновременно и между ними существует определенная математическая связь. Основная задача проектировщика асимметричного алгоритма заключается в том, чтобы по известному открытому ключу было бы невозможно (очень трудоемко) получить секретный ключ шифрования. Для этого в основу асимметричных алгоритмов закладываются вычислительно трудные задачи факторизации, дискретного логарифмирования, проецирования точек на эллиптической кривой и т.д. Объединяет все эти задачи то, что они используют операцию получения остатка от целочисленного деления (сравнения). Говорят, что два целых числа a и b являются сравнимыми по модулю n, если (a mod n) = (b mod n). Это записывается в виде:

a ≡ b mod n.

В качестве примера алгоритмов симметричного шифрования можно привести первую систему с открытым ключом - метод экспоненциального ключевого обмена Диффи - Хеллмана. Метод предназначен для передачи секретного ключа симметричного шифрования. В обмене задействованы два участника А и Б. Сначала они выбирают большие простые числа n и g < n (эти числа секретными не являются). Затем участник A выбирает большое целое число х, вычисляет Х = gx mod n и передает Х участнику Б. Б в свою очередь выбирает большое целое число y, вычисляет Y = gy mod n и передает Y участнику А. Б вычисляет K´ = Xy mod n, А вычисляет K´´ = Yx mod n. Легко заметить, что K´ = K´´ = gxy mod n, и это значение оба участника могут использовать в качестве ключа симметричного шифрования. Злоумышленник может узнать такие параметры алгоритма, как n, g, X, Y, но вычислить по ним значения x или y - задача, требующая очень больших вычислительных мощностей и времени.

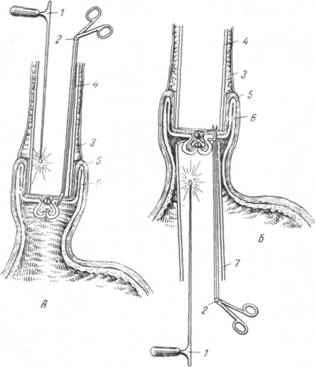

Примером действительно асимметричного алгоритма шифрования, основанного на проблеме дискретного логарифма, является алгоритм Эль-Гемаля. Последовательность действий при генерации ключей, шифровании и дешифрации представлена на рис. 1.

Рис. 1. Схема шифрования алгоритма Эль-Гемаля

Так как ax ≡ gkx mod p, то имеем:

. (1)

Самым первым, действительно асимметричным алгоритмом стал алгоритм RSA. В основу криптостойкости RSA положена задача факторизации (разложения на множители) больших (более 200 двоичных разрядов) целых чисел.

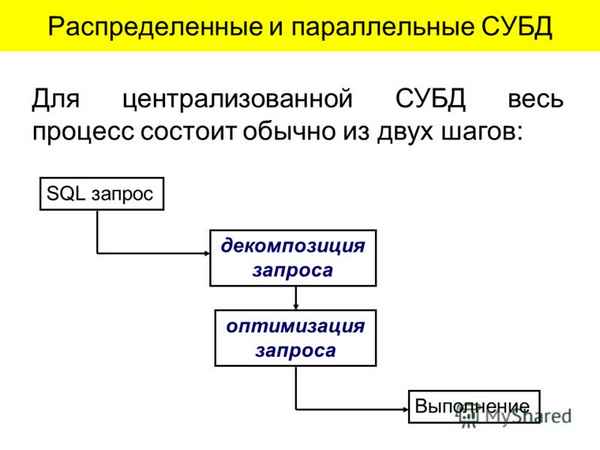

Процедуры генерации ключей, шифрования и дешифрования для этого алгоритма представлены на рис. 2.

Рис. 2. Схема шифрования алгоритма RSA

На этапе генерации ключей формируется пара ключей: закрытый d и открытый e. Шифрование данных должно начинаться с его разбиения на блоки m размером k = [log2 (n)] бит каждое, чтобы блок m можно было рассматривать как целое число в диапазоне [0.. n - 1]. Обратимость операции шифрования и дешифрования RSA требует доказательства. Из теоремы Эйлера известно, что для двух целых чисел n и x, таких, что (n,x) = 1, выполняется:

xj(n) ≡ 1 mod n, (2)

где j(n) - функция Эйлера, значение которой равно количеству чисел меньших n и взаимно простых с ним. Для n = p∙q из алгоритма RSA, где p и q - простые числа, можно записать j(n) = (p - 1)(q - 1).

Тогда (1) можно переписать в виде:

x(p - 1)(q - 1) ≡ 1 mod n. (3)

Возведем обе части (3) в степень - y:

x(-y)(p - 1)(q - 1) º 1(-y) mod n ≡ 1 mod n. (4)

Умножим обе части (4) на x:

x(-y)(p - 1)(q - 1) +1 mod n = x. (5)

Но при генерации ключей мы получили e и d такие, что ed º 1 mod (p - 1)(q - 1), а это означает, что в (5) можно заменить 1 - y(p - 1)(q - 1) на ed:xed mod n = x. (6)

Тогда, если мы возведем шифротекста c = me mod n в степень d по модулю n, как мы это и делаем при дешифровании, то получим:

(cd ) mod n = (me mod n)d mod n = med mod n = m. (7)

Очевидно, что основная задача криптоаналитика при взломе этого шифра - узнать закрытый ключ d. Для этого он должен выполнить те же действия, что и получатель при генерации ключа - решить в целых числах уравнение ed + y (p - 1)(q - 1) = 1 относительно d и y. Однако, если получателю известны входящие в уравнение параметры p и q, то криптоаналитик знает только число n - произведение p и q. Следовательно, ему необходимо произвести факторизацию числа n, то есть разложить его на множители. Для решения задачи факторизации к настоящему времени разработано множество алгоритмов: квадратичного решета, обобщенного числового решета, метод эллиптических кривых. Но для чисел большой размерности это очень трудоемкая задача.

Список литературы

1. Методы и средства защиты компьютерной информации: учебное пособие / Д.Н. Лясин, С.Г. Саньков - РПК «Политехник», 2005.

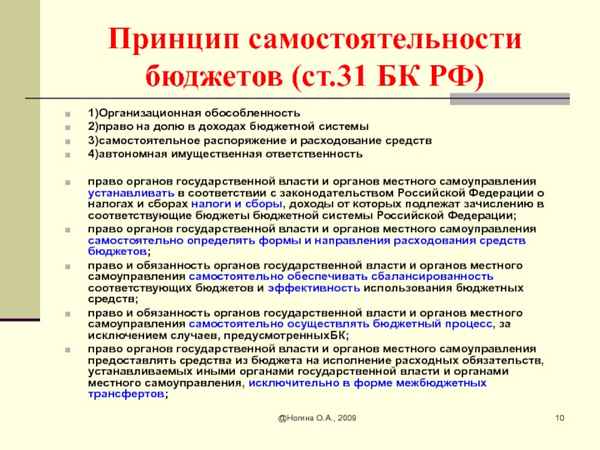

Рассматриваются вопросы, связанные с организацией децентрализованной системы финансово-бюджетных взаимоотношений в условиях «де-факто» унитарной модели государственного устройства. Более подробно изучается проблема реализации принципа самостоятельности территориальных бюджетов. Идея субсидиарности в основе функционирования бюджетной системы федеративного типа предполагает вертикальное и горизонтальное выравнивание финансово-бюджетных полномочий. При реализации бюджетной политики федеративного типа соответствующую систему финансово-бюджетных отношений следует рассматривать не как совокупность финансовых механизмов и нормативов, определяющих пропорции и параметры бюджетно-налоговых систем разных уровней, а как средство решения взаимосвязанных задач социальной, экономической и региональной политики с учетом промышленной специализации региональной экономики. Многоуровневое финансово-бюджетное регулирование, осуществляемое в федеративном государстве, объективно порождает различные противоречия, в их числе и несбалансированность федеративной бюджетной системы, которые разрешаются путем создания оптимальных форм и методов управления, регулирования и планирования.

...

Рассматриваются вопросы, связанные с организацией децентрализованной системы финансово-бюджетных взаимоотношений в условиях «де-факто» унитарной модели государственного устройства. Более подробно изучается проблема реализации принципа самостоятельности территориальных бюджетов. Идея субсидиарности в основе функционирования бюджетной системы федеративного типа предполагает вертикальное и горизонтальное выравнивание финансово-бюджетных полномочий. При реализации бюджетной политики федеративного типа соответствующую систему финансово-бюджетных отношений следует рассматривать не как совокупность финансовых механизмов и нормативов, определяющих пропорции и параметры бюджетно-налоговых систем разных уровней, а как средство решения взаимосвязанных задач социальной, экономической и региональной политики с учетом промышленной специализации региональной экономики. Многоуровневое финансово-бюджетное регулирование, осуществляемое в федеративном государстве, объективно порождает различные противоречия, в их числе и несбалансированность федеративной бюджетной системы, которые разрешаются путем создания оптимальных форм и методов управления, регулирования и планирования.

...

19 04 2024 11:49:19

Статья в формате PDF

116 KB...

Статья в формате PDF

116 KB...

18 04 2024 22:41:56

Статья в формате PDF

142 KB...

Статья в формате PDF

142 KB...

17 04 2024 1:19:30

Статья в формате PDF

319 KB...

Статья в формате PDF

319 KB...

16 04 2024 23:23:37

Статья в формате PDF

138 KB...

Статья в формате PDF

138 KB...

15 04 2024 18:41:23

Статья в формате PDF

120 KB...

Статья в формате PDF

120 KB...

14 04 2024 4:32:14

Статья в формате PDF

133 KB...

Статья в формате PDF

133 KB...

13 04 2024 9:36:21

Статья в формате PDF

115 KB...

Статья в формате PDF

115 KB...

10 04 2024 7:42:35

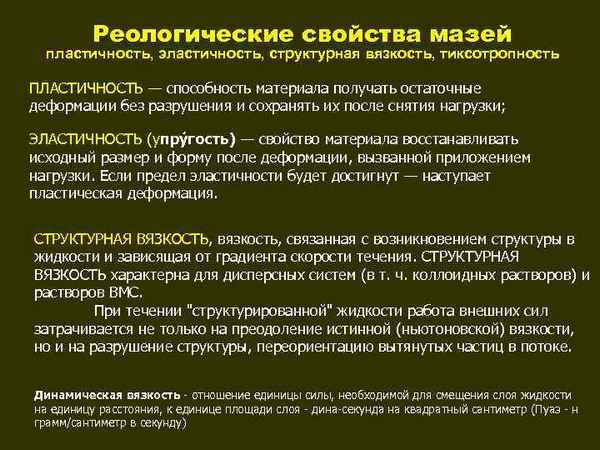

При выборе рациональной технологии изготовления и оптимизации составов мазей и гелей с нестероидным противовоспалительным средством – мелоксикамом (МК) важно изучение реологических свойств данных лекарственных форм (ЛФ). Статья посвящена изучению реологических свойств мазей и гелей МК. Исследования, проведенные авторами, позволили определить факторы, влияющие на реологические свойства изучаемых ЛФ МК и охаpaктеризовать исследуемые образцы мазей и гелей МК, как структурированные дисперсные системы.

...

При выборе рациональной технологии изготовления и оптимизации составов мазей и гелей с нестероидным противовоспалительным средством – мелоксикамом (МК) важно изучение реологических свойств данных лекарственных форм (ЛФ). Статья посвящена изучению реологических свойств мазей и гелей МК. Исследования, проведенные авторами, позволили определить факторы, влияющие на реологические свойства изучаемых ЛФ МК и охаpaктеризовать исследуемые образцы мазей и гелей МК, как структурированные дисперсные системы.

...

09 04 2024 4:36:51

Статья в формате PDF

257 KB...

Статья в формате PDF

257 KB...

08 04 2024 10:23:40

Статья в формате PDF

109 KB...

Статья в формате PDF

109 KB...

07 04 2024 13:26:45

Статья в формате PDF

140 KB...

Статья в формате PDF

140 KB...

06 04 2024 22:56:51

Статья в формате PDF

107 KB...

Статья в формате PDF

107 KB...

05 04 2024 18:28:27

Статья в формате PDF

110 KB...

Статья в формате PDF

110 KB...

04 04 2024 10:11:30

Статья в формате PDF

105 KB...

Статья в формате PDF

105 KB...

03 04 2024 4:38:45

Статья в формате PDF

102 KB...

Статья в формате PDF

102 KB...

02 04 2024 9:47:24

Статья в формате PDF

110 KB...

Статья в формате PDF

110 KB...

01 04 2024 8:28:12

Статья в формате PDF

112 KB...

Статья в формате PDF

112 KB...

31 03 2024 10:36:46

Статья в формате PDF

315 KB...

Статья в формате PDF

315 KB...

30 03 2024 2:27:48

Статья в формате PDF

108 KB...

Статья в формате PDF

108 KB...

29 03 2024 17:20:53

Статья в формате PDF

121 KB...

Статья в формате PDF

121 KB...

28 03 2024 12:18:34

Статья в формате PDF

106 KB...

Статья в формате PDF

106 KB...

26 03 2024 7:37:35

Статья в формате PDF

121 KB...

Статья в формате PDF

121 KB...

25 03 2024 20:25:54

Статья в формате PDF

241 KB...

Статья в формате PDF

241 KB...

24 03 2024 2:26:22

Статья в формате PDF

141 KB...

Статья в формате PDF

141 KB...

23 03 2024 16:56:44

Статья в формате PDF

132 KB...

Статья в формате PDF

132 KB...

22 03 2024 13:46:49

Статья в формате PDF

115 KB...

Статья в формате PDF

115 KB...

21 03 2024 12:29:42

Статья в формате PDF

110 KB...

Статья в формате PDF

110 KB...

19 03 2024 22:41:24

Статья в формате PDF

392 KB...

Статья в формате PDF

392 KB...

18 03 2024 8:42:30

Статья в формате PDF

206 KB...

Статья в формате PDF

206 KB...

17 03 2024 14:59:33

Статья в формате PDF

476 KB...

Статья в формате PDF

476 KB...

15 03 2024 19:40:56

Статья в формате PDF

105 KB...

Статья в формате PDF

105 KB...

13 03 2024 23:41:20

Статья в формате PDF

101 KB...

Статья в формате PDF

101 KB...

12 03 2024 16:38:13

Статья в формате PDF 137 KB...

11 03 2024 5:44:47

Еще:

Поддержать себя -1 :: Поддержать себя -2 :: Поддержать себя -3 :: Поддержать себя -4 :: Поддержать себя -5 :: Поддержать себя -6 :: Поддержать себя -7 :: Поддержать себя -8 :: Поддержать себя -9 :: Поддержать себя -10 :: Поддержать себя -11 :: Поддержать себя -12 :: Поддержать себя -13 :: Поддержать себя -14 :: Поддержать себя -15 :: Поддержать себя -16 :: Поддержать себя -17 :: Поддержать себя -18 :: Поддержать себя -19 :: Поддержать себя -20 :: Поддержать себя -21 :: Поддержать себя -22 :: Поддержать себя -23 :: Поддержать себя -24 :: Поддержать себя -25 :: Поддержать себя -26 :: Поддержать себя -27 :: Поддержать себя -28 :: Поддержать себя -29 :: Поддержать себя -30 :: Поддержать себя -31 :: Поддержать себя -32 :: Поддержать себя -33 :: Поддержать себя -34 :: Поддержать себя -35 :: Поддержать себя -36 :: Поддержать себя -37 :: Поддержать себя -38 ::