КРИПТОСИСТЕМЫ И ВИДЫ АТАК

Теоретически, приложив достаточно усилий, можно взломать любую криптографическую систему. Вопрос заключается в том, сколько работы необходимо проделать, чтобы информация была расшифрована. Существует множество типов атак, каждый из которых обладает той или иной степенью сложности. Рассмотрим некоторые из них.

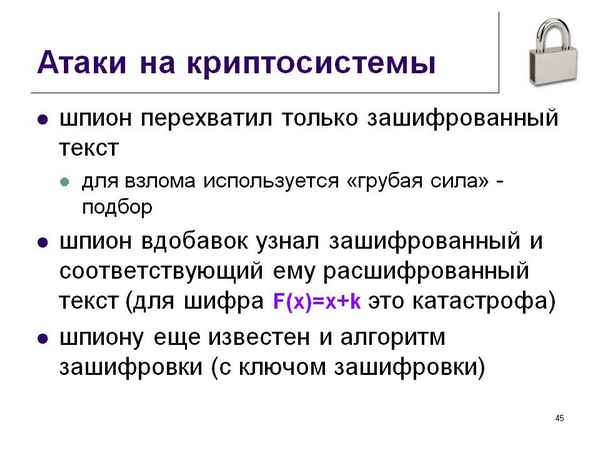

Только шифрованный текст. Говоря о взломе системы шифрования, многие имеют в виду атаку с использованием только шифрованного текста. В этом случае пользователи А и Б зашифровывают свои данные, а злоумышленник видит только шифрованный текст. Попытка расшифровать сообщения только при наличии шифрованного текста и называется атакой с использованием только шифрованного текста. Это наиболее трудный тип атаки, поскольку злоумышленник обладает наименьшим объемом информации.

Известный открытый текст. При атаке с известным открытым текстом известен и открытый и шифрованный текст. Цель такой атаки состоит в том, чтобы найти ключ.

На пpaктике существует множество ситуаций, откуда можно узнать открытый текст сообщения. Иногда содержимое сообщения легко отгадать.

При наличии известного открытого текста у злоумышленника оказывается больше информации, чем при наличии только шифрованного текста, а вся дополнительная информация только увеличивает шанс расшифрования.

Существует два вида атак с избранным открытым текстом:

Автономный (offline). Открытый текст, который должен подвергнуться шифрованию, подготавливается заранее, еще до получения шифрованного текста.

Оперативный (online).Набор каждого последующего открытого текста осуществляется, исходя из уже полученных шифрованных текстов. Данный вид является более результативным.

Криптосистемы и виды атак на них. Рассмотренные выше виды атак применимы ко всем видам криптосистем. Но каждая из них имеет свои индивидуальные особенности, в результате чего имеются и специфические атаки хаpaктерные только для определенных видов криптосистем.

Атаки на блочные шифры. Блочный шифр - это функция шифрования, которая применяется к блокам текста фиксированной длины. Текущее поколение блочных шифров работает с блоками текста длиной 128 бит.

Функции шифрования построены на основе многократного применения 32-битовых операций. Применяя такие операции, довольно сложно получить нечетную перестановку. В результате пpaктически все известные блочные шифры генерируют только четную перестановку. Упомянутый факт позволяет злоумышленнику построить простой различитель (на основе различающей атаки). Так называемый атака с проверкой четности. Для заданного значения ключа строится перестановку, зашифровав по порядку все возможные варианты открытого текста. Если перестановка является нечетной, значит, перед нами идеальный блочный шифр, так как реальный блочный шифр никогда не генерирует нечетную перестановку.

Атака с помощью решения уравнений. Основная идея этого метода заключается в том, чтобы представить блочное шифрование в виде системы линейных и квадратных уравнений над некоторым конечным полем, а затем решить эти уравнения, используя новые методы наподобие XL, FXL и XSL.

Атаки на асимметричные шифры. Алгоритм RSA обеспечивает как цифровое подписывание, так и шифрование, что делает его весьма универсальным средством.

Алгоритм RSA основан на использовании односторонней функции с лазейкой. N - это открытый ключ, который формируется как n = p⋅q. Разложение числа n на множители и есть та самая «лазейка». Значения p и q - это два разных больших простых числа, длина каждого из которых составляет порядка тысячи бит или более.

Возникает проблема, когда пользователь Б зашифровывает с помощью открытого ключа пользователя А сообщение небольшого размера. Если e = 5 и , тогда , поэтому взятие числа по модулю не требуется. Злоумышленник сможет восстановить m, просто извлекая корень пятой степени из m5.

Структура алгоритма RSA допускает осуществление сразу нескольких типов атак. Но существуют и более изощренные атаки, основанные на методах решения полиномиальных уравнений по модулю n . Все сводятся к одному: подчинение чисел, которыми оперирует алгоритм RSA, какой бы то ни было структуре крайне нежелательно.

Таким образом, применение алгоритма RSA должно ограничиваться шифрованием коротких последовательностей, а именно секретных ключей шифрования для симметричных криптосистем. Для шифрования нужно использовать более стойкие к атакам шифры с длиной ключа 256 бит. К таким шифрам относят шифр AES и ГОСТ 28147-89.

19 04 2024 1:46:46

Статья в формате PDF

105 KB...

Статья в формате PDF

105 KB...

18 04 2024 21:39:43

Статья в формате PDF

117 KB...

Статья в формате PDF

117 KB...

17 04 2024 21:35:10

16 04 2024 11:19:32

Статья в формате PDF

114 KB...

Статья в формате PDF

114 KB...

15 04 2024 1:14:29

Статья в формате PDF

300 KB...

Статья в формате PDF

300 KB...

14 04 2024 18:45:47

Статья в формате PDF

262 KB...

Статья в формате PDF

262 KB...

12 04 2024 0:24:58

Статья в формате PDF

111 KB...

Статья в формате PDF

111 KB...

11 04 2024 11:28:38

Статья в формате PDF

102 KB...

Статья в формате PDF

102 KB...

10 04 2024 17:33:44

Статья в формате PDF

113 KB...

Статья в формате PDF

113 KB...

08 04 2024 19:46:38

Статья в формате PDF

104 KB...

Статья в формате PDF

104 KB...

06 04 2024 19:39:12

Статья в формате PDF

104 KB...

Статья в формате PDF

104 KB...

04 04 2024 8:31:10

Статья в формате PDF

107 KB...

Статья в формате PDF

107 KB...

02 04 2024 19:37:52

Статья в формате PDF

109 KB...

Статья в формате PDF

109 KB...

01 04 2024 6:51:33

Статья в формате PDF

396 KB...

Статья в формате PDF

396 KB...

31 03 2024 13:20:27

С экологических позиций излагается представление о человеке как метасистеме, состоящей из макроскопического (тело) и микроскопического (микробиота) компонентов. Последний определяется как биоценоз микроорганизмов — бактерий, простейших, микроскопических грибов и вирусов, встречающийся у здоровых людей. Приводятся некоторые количественные хаpaктеристики микробиоты человека: общее число микроорганизмов, суммарная биомасса, процентное содержание облигатной, факультативной и транзиторной составляющих, время, за которое происходит смена генерации микроорганизмов. Рассматриваются главные системоообразующие факторы, обеспечивающие целостность микробиоты: структурный, метаболический, генетический и информационный. Анализируются взаимоотношения микробиоты и макроорганизма в нормальных физиологических условиях и при патологии. Обсуждаются механизмы развития дисбиозов и патогенетически обоснованные подходы к их коррекции.

...

С экологических позиций излагается представление о человеке как метасистеме, состоящей из макроскопического (тело) и микроскопического (микробиота) компонентов. Последний определяется как биоценоз микроорганизмов — бактерий, простейших, микроскопических грибов и вирусов, встречающийся у здоровых людей. Приводятся некоторые количественные хаpaктеристики микробиоты человека: общее число микроорганизмов, суммарная биомасса, процентное содержание облигатной, факультативной и транзиторной составляющих, время, за которое происходит смена генерации микроорганизмов. Рассматриваются главные системоообразующие факторы, обеспечивающие целостность микробиоты: структурный, метаболический, генетический и информационный. Анализируются взаимоотношения микробиоты и макроорганизма в нормальных физиологических условиях и при патологии. Обсуждаются механизмы развития дисбиозов и патогенетически обоснованные подходы к их коррекции.

...

30 03 2024 19:47:47

Статья в формате PDF

307 KB...

Статья в формате PDF

307 KB...

29 03 2024 9:27:44

Статья в формате PDF

115 KB...

Статья в формате PDF

115 KB...

28 03 2024 5:19:28

Статья в формате PDF

122 KB...

Статья в формате PDF

122 KB...

27 03 2024 15:50:27

Статья в формате PDF

102 KB...

Статья в формате PDF

102 KB...

26 03 2024 8:44:25

Статья в формате PDF

105 KB...

Статья в формате PDF

105 KB...

25 03 2024 1:45:26

Статья в формате PDF

135 KB...

Статья в формате PDF

135 KB...

24 03 2024 9:12:39

Статья в формате PDF

104 KB...

Статья в формате PDF

104 KB...

23 03 2024 14:57:56

Статья в формате PDF

135 KB...

Статья в формате PDF

135 KB...

21 03 2024 1:41:26

Статья в формате PDF

131 KB...

Статья в формате PDF

131 KB...

20 03 2024 16:56:24

19 03 2024 13:27:18

18 03 2024 12:42:20

Статья в формате PDF

300 KB...

Статья в формате PDF

300 KB...

17 03 2024 15:43:19

Статья в формате PDF

284 KB...

Статья в формате PDF

284 KB...

16 03 2024 1:41:18

Статья в формате PDF

104 KB...

Статья в формате PDF

104 KB...

15 03 2024 22:31:49

Статья в формате PDF

114 KB...

Статья в формате PDF

114 KB...

13 03 2024 12:28:58

Статья в формате PDF 138 KB...

12 03 2024 15:45:24

Статья в формате PDF

190 KB...

Статья в формате PDF

190 KB...

11 03 2024 15:54:52

Еще:

Поддержать себя -1 :: Поддержать себя -2 :: Поддержать себя -3 :: Поддержать себя -4 :: Поддержать себя -5 :: Поддержать себя -6 :: Поддержать себя -7 :: Поддержать себя -8 :: Поддержать себя -9 :: Поддержать себя -10 :: Поддержать себя -11 :: Поддержать себя -12 :: Поддержать себя -13 :: Поддержать себя -14 :: Поддержать себя -15 :: Поддержать себя -16 :: Поддержать себя -17 :: Поддержать себя -18 :: Поддержать себя -19 :: Поддержать себя -20 :: Поддержать себя -21 :: Поддержать себя -22 :: Поддержать себя -23 :: Поддержать себя -24 :: Поддержать себя -25 :: Поддержать себя -26 :: Поддержать себя -27 :: Поддержать себя -28 :: Поддержать себя -29 :: Поддержать себя -30 :: Поддержать себя -31 :: Поддержать себя -32 :: Поддержать себя -33 :: Поддержать себя -34 :: Поддержать себя -35 :: Поддержать себя -36 :: Поддержать себя -37 :: Поддержать себя -38 ::